La gestion des risques liés au cyberespace – Entretien avec Jean-Pierre Passemard, Major de Gendarmerie, spécialisé dans la lutte contre les cybermenaces et le forensique informatique.

Entretien publié le 15 Mai 2022

Centre Algérien de Diplomatie Economique : Bonjour Jean-Pierre Passemard, pourriez-vous vous présenter auprès de nos lecteurs ?

Jean-Pierre PASSEMARD : Bonjour Monsieur BOUYOUCEF, merci de me recevoir au sein du Centre Algérien de Diplomatie Économique.

Je m’appelle Jean-Pierre PASSEMARD et je suis Major de Gendarmerie, spécialisé dans la lutte contre les cybermenaces et le forensique informatique.

Par ailleurs, je suis également expert près la cour d’Appel D’AIX EN PROVENCE en spécialité « criminalistique informatique » et j’analyse au profit des magistrats comme des Officiers de Police Judiciaire les divers supports numériques saisis sur les scènes de crime ou d’infractions.

.

CADE : Qu’est-ce qu’un programme de gestion des risques liés au cyberespace ? Et quels en sont les outils ?

.

Jean-Pierre PASSEMARD : Un programme de gestion des risques cyber doit inclure des mesures d’ordre technique (Firewall, logiciels de protection des données et de détection de faille, architecture zero trust, procédure de chiffrement) mais pas que, et la confiance dans le tout technique restera à jamais perfectible.

L’informatique doit demeurer un outil au service de l’humain et non contribuer à l’asservir.

C’est pourquoi, à ces mesures purement techniques, on doit adjoindre toute une série de mesures organisationnelles (P.S.S.I, analyse des risques et de la gestion de la donnée, gouvernance du risque et probabilité de survenance, sensibilisation des utilisateurs, etc.)

L’ensemble de ces mesures doivent avoir pour finalité de protéger toujours au mieux les trois patrimoines principaux des entreprises et organisations à savoir :

- Le patrimoine matériel

- Le patrimoine immatériel

- Les informations relatives aux personnes, physique et morales (Obligations du Règlement Général de Protection des Données)

.

CADE : Qui sont les principaux acteurs de la gestion des risques cyber à l’échelle de la France ?

.

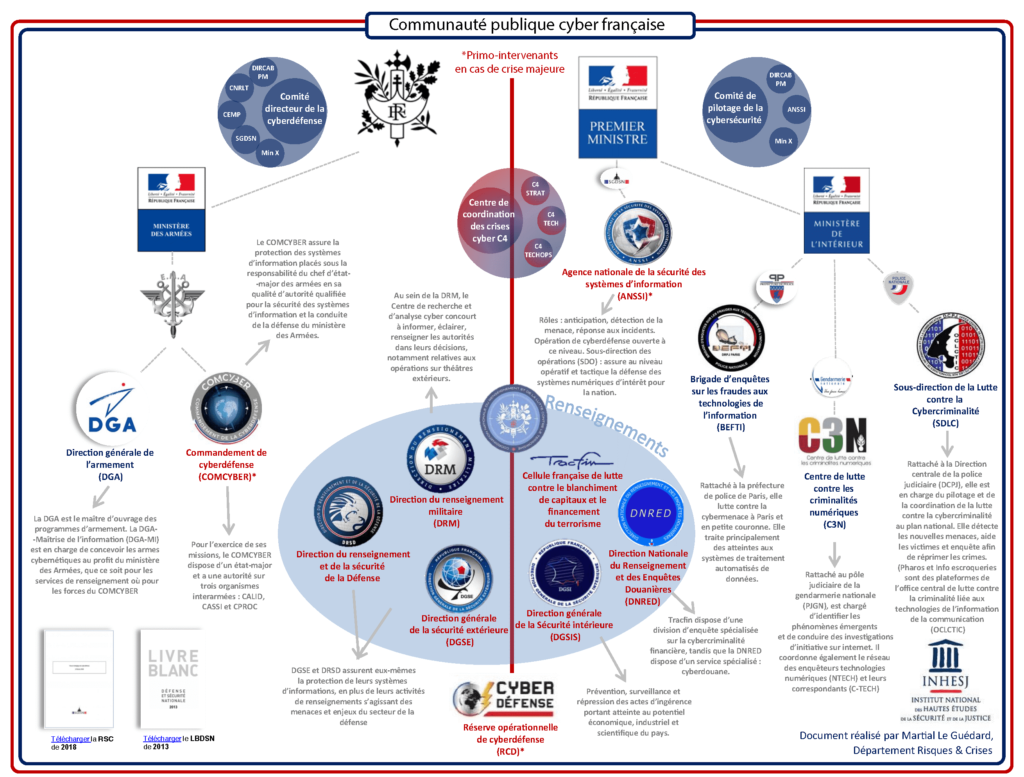

Jean-Pierre PASSEMARD : La nébuleuse des différents services étatiques intervenant dans le domaine du cyberespace est relativement vaste, mais une cartographie complète a été réalisée, il y a peu, par les services de l’INHESJ. (Cf : Mindmap ci-dessous) :

A ces principaux acteurs institutionnels, se joint une myriade d’entreprises privées comme Orange Cyberdéfense, Sophos ou la plus récente Tehtris, qui chacune avec leur savoir-faire propre vont appuyer et relever le niveau de sécurité de leurs différents clients.

La cybersécurité à l’échelle d’un pays, à mon sens » nouvel enjeu sécuritaire du XXIème siècle », constitue donc une convergence d’actions et d’aptitudes où doivent se compléter compétences du secteur privé et secteur public pour une meilleure sécurité générale des citoyens, comme des différentes branches économiques.

.

CADE : Quelle est la mission des SOLC ; la Section Opérationnelle de Lutte contre les Cybermenaces rattachée à la Gendarmerie Nationale ?

.

Jean-Pierre PASSEMARD : La Section Opérationnelle de Lutte contre les Cybermenaces (S.O.L.C) est une unité de Police Judiciaire de niveau départemental qui a pour vocation de lutter contre la criminalité numérique, sur trois principaux plans.

D’une part, le judiciaire en conduisant les enquêtes sur les technologies numériques ou les réseaux informatiques.

D’autre part, l’administratif avec la recherche de l’information sur le Web et plus largement sur les réseaux informatiques et de télécommunication et sa transposition en renseignement exploitable par le commandement ou l’autorité administrative pour laquelle œuvre la Gendarmerie.

Enfin, d’une multitude d’actions de sensibilisation au risque Cyber, au profit de différents publics allant des collégiens, au groupement d’entreprises ou branches socio-professionnelles, en passant par des partenariats avec les C.C.I, le MEDEF mais également en contribuant à la formation de fonctionnaires d’autres ministères qui en expriment le besoin.

.

CADE : Pouvez-vous nous dresser un panorama des pratiques liées à la gestion des risques cyber ?

.

Jean-Pierre PASSEMARD : La particularité du risque Cyber est qu’il est polymorphe et protéiforme, et sa gestion demeure donc, en perpétuel évolution.

Le but du défenseur est donc de sans cesse coller à l’inventivité et la rapidité d’exécution des attaquants et de mettre en place le maximum de cercles de défense pour en ralentir ou en annihiler les effets.

On peut parler de mise en œuvre « d’une défense en profondeur », chère à VAUBAN, au sens militaire du terme.

Cette dernière fait appel à la prise en compte des grands principes suivants :

Lors de la mise en place d’une « barrière », il faut prévoir en même temps :

- Le point de contrôle de son bon fonctionnement ou de sa chute (fonction renseignement) ;

- Les informations nécessaires à collecter pour connaitre qu’un attaquant va la prendre pour cible ;

Par ailleurs, lors de l’élaboration de la politique globale il faut envisager la chute d’une barrière et donc :

- Prévoir des parades dynamiques ;

- Planifier les actions possibles en fonction des différents cas ;

Dans cette approche, la sécurité du système d’information doit être la préoccupation de tous les personnels et non des seuls spécialistes et des responsables doivent être nommés, à chaque niveau :

- Au niveau individuel (la sûreté immédiate) : charte, un manuel de procédure, etc.

- Au niveau de chaque cellule de l’organisation (la sûreté rapprochée) : dossier de sécurité adapté avec des procédures et un ou plusieurs plans de secours de niveau élémentaire

- Au niveau de l’organisme (la sûreté éloignée), les plans de secours vont avoir une portée plus générique de type multiservices, sites de secours, etc.

.

CADE : L’analyse inforensique, qu’est-ce que c’est ? Et pourquoi la réalise-t-on ?

.

Jean-Pierre PASSEMARD : L’analyse inforensique ou criminalistique informatique consiste à analyser les différents supports informatiques saisis sur les scènes de crime ou d’infraction en vue d’en extraire des éléments de preuve opposable en Justice.

Elle demande beaucoup de rigueur et de traçabilité dans la recherche et la découverte de ces preuves, issues entre autres des principes juridiques du contradictoire et de la loyauté de la preuve.

En illustrant plus simplement, il s’agit du pendant de la médecine légale et on pourrait évoquer le terme « informatique légale ».

Son but, rechercher, découvrir et préserver des éléments de preuve dans la sphère numérique afin de les présenter en justice, de manière à ce qu’ils soient recevables.

.

CADE : Qu’est-ce que la technologie XDR (Extended Detection and Response) ? Et quel est son apport aux stratégies de sécurité des entreprises ?

.

Jean-Pierre PASSEMARD : Alors que les attaques de ransomware, sans-fichier (file-less) et de phishing continuent sans cesse de se développer, les responsables I.T et de sécurité se tournent vers une nouvelle approche pour contrer les menaces avancées :

La technologie XDR (Extended Detection and Response/Détection et réponse étendues).

Dans les faits, il existe trois interprétations courantes de la technologie X.D.R qui sont actuellement développées.

La première ou “Extended Detection and Response/Détection et réponse étendues“. “Extended/Etendues” signifie que sa portée va bien au-delà du simple endpoint, pour combiner des données de sécurité provenant de sources multiples.

La seconde des interprétations est que le “X” signifie détection et réponse “multi-couches” ou “multi-produits” ; le point important ici étant que les données sont combinées à partir de plusieurs produits ou couches de sécurité.

Enfin, dans la troisième interprétation on a tendance à considérer que “X” correspond à une sorte de variable mathématique représentant toutes les sources de données que l’on peut connecter à l’équation (par exemple, endpoint, réseau, Cloud, messagerie, etc.).

De façon vulgarisée, la technologie XDR consiste en une approche qui unifie les informations de plusieurs produits de sécurité pour automatiser et accélérer la détection, l’investigation et la réponse aux menaces, impossible à mettre en œuvre par des solutions ponctuelles isolées.

En ce qui concerne son apport aux stratégies de sécurité des entreprises :

- La technologie X.D.R permet de remédier à la pénurie de ressources dans le secteur de la Cybersécurité.

- La technologie X.D.R remédie à la complexité croissante du réseau en unifiant la corrélation entre le réseau, les appareils et les identités en vue d’une détection et d’une réponse plus rapide et plus efficaces aux menaces.

- La technologie X.D.R permet d’endiguer le coût des violations de données en détectant et neutralisant les menaces, ce qui en soit génère un gain de temps et de travail pour les analystes.

.

CADE : Quelles sont les principales tendances en matière de gestion des risques cyber en 2022 ?

.

Jean-Pierre PASSEMARD : A mon sens les cinq principales tendances qui se dégagent en matière de gestion des risques Cyber pour l’année 2022 sont :

- En préoccupation numéro une, demeure toujours le risque généré par les attaques par « Ransomware ».

Comme déjà observé au second semestre 2021, les techniques de ransomware vont évoluer, avec l’apparition d’outils plus perfectionnés pour exfiltrer les données sensibles et la présence d’attaques dites de « double extorsions » dans lesquelles, les cyberattaquants demande une première rançon pour débloquer le système, puis souvent une seconde rançon pour la non divulgation des données exfiltrées.

- Le risque d’attaque sur la Supply Chain numérique.

Elles autorisent généralement les attaquants à accéder plus facilement ou plus largement à une ou plusieurs de leurs victimes, en utilisant le principe du rebond, et se présentent communément sous trois formes :

- Attaque d’un fournisseur ou partenaire connu,

- Attaque ciblant un fournisseur “invisible” : fournisseur tiers ou bibliothèque open source utilisée par l’entreprise elle-même ou l’un de ses partenaires.

- Enfin, l’attaque ciblant une entreprise en tant qu’échelon de la chaîne d’approvisionnement d’une entité plus importante. Il est désormais courant de voir des petites entreprises (disposant de moins de moyens) prises pour cible comme point d’entrée pour atteindre de plus grandes structures, généralement mieux protégées.

- Les attaques sur les infrastructures de gestion des identités dites « I.A.M ».

Les identités, véritable clef d’accès à la plupart des services devenus distants, sont l’un des points névralgiques d’une bonne sécurité informatique.

C’est l’AIM qui permet de savoir qui se sert de quoi et qui a le droit d’accéder à telle ou telle application.

Aussi, réussir à prendre le contrôle de cette infrastructure s’est donc détenir le trousseau de clefs de la maison et être en capacité de déambuler ou l’on veut dans le système d’information.

- Les attaques sur les objets IOT.

L’internet des objets (IoT) est constitué de tout objet auquel peut être attribué une adresse « IP » et qui a la capacité de transférer des données sur un réseau. Il peut s’agir par exemple de montres ou jouets connectés, mais également de plus en plus d’objets de la domotique ou de la robotique industrielle.

Une étude récente a conclu que 70% de ces dispositifs contiennent de graves vulnérabilités et peu d’entre eux possèdent des logiciels ou des mécaniques de sécurité.

Ainsi, il est aisé pour un cyber délinquant de prendre le contrôle de l’un de ces objets et de s’ouvrir par là même les portes du réseau informatique auquel il est attaché.

- L’expansion de la surface d’attaque.

Les nouveaux modes et besoins de travail des entreprises, les services multicloud, le télétravail font que l’activité numérique de l’entreprise s’étend maintenant de plus en plus à des sphères dépassant largement ses simples locaux. En parallèle, plus une entreprise est répartie, plus sa surface d’attaque, de fait, s’étend.

Aussi, les entreprises vont devoir faire évoluer leurs approches de surveillance, de détection et réponse à incidents pour s’adapter à cette surface d’exposition toujours plus vaste et aux risques nouveaux, qu’elle génère à l’appui des nouveaux outils développés.

.

Entretien réalisé par l’équipe du Centre Algérien de Diplomatie Économique.